Najlepszy przewodnik po złośliwym oprogramowaniu w 2022 r.

Złośliwe oprogramowanie to straszna siła. Każdego roku niczego niepodejrzewające ofiary tracą miliony dolarów, a ich tożsamość oraz prywatne dane zostają skradzione. Firmy tracą dane i dochody, a rządy padają ofiarą skorumpowanych hakerów — oto niektóre z powodów, dla których musisz podjąć środki ostrożności.

Ten artykuł ma na celu pomóc Ci lepiej zrozumieć, czym jest złośliwe oprogramowanie i jak możesz chronić siebie, swoją rodzinę i firmę przed jego szkodliwymi skutkami.

Co to jest złośliwe oprogramowanie?

Złośliwe oprogramowanie to termin obejmujący wszystkie formy szkodliwego oprogramowania.

Często mylone z „wirusem” w rzeczywistości terminy te nie są synonimami — wirus to tylko jedna z form złośliwego oprogramowania. Złośliwe oprogramowanie ma wiele postaci — w tym oprogramowanie szpiegujące, robaki, trojany i ransomware — i może infekować urządzenie na kilka sposobów. Najczęściej infekcja następuje za pośrednictwem złośliwych linków lub zainfekowanych plików pobranych z Internetu.

Szkody, jakie może wyrządzić złośliwe oprogramowanie, są różne. Od wypełniania ekranu natrętnymi wyskakującymi reklamami po szyfrowanie niezbędnych plików i żądanie w zamian okupu — zagrożenia są nieograniczone. Chociaż hakerzy często wykorzystują złośliwe oprogramowanie do infekowania komputerów w celu uzyskania korzyści finansowych, złośliwe oprogramowanie może być również wykorzystywane do testowania systemów zabezpieczeń pod kątem słabych punktów, szpiegowania. Może być nawet wykorzystywane do celów politycznych.

Istnieje duża szansa, że komputery, z których korzystałeś w przeszłości, zostały w pewnym momencie zainfekowane złośliwym oprogramowaniem. Tradycyjnie system Windows był najczęstszym celem złośliwego oprogramowania, a macOS i Android pozostawały w tyle. Ogólna zasada: wraz ze wzrostem popularności urządzenia wzrośnie również liczba ataków złośliwego oprogramowania.

Najczęściej infekcja złośliwym oprogramowaniem następuje za pośrednictwem złośliwych linków lub zainfekowanych plików pobranych z Internetu.

Jak złośliwe oprogramowanie może zainfekować moje urządzenie?

Złośliwe oprogramowanie może rozprzestrzeniać się na Twoje urządzenie za pośrednictwem:

Wiadomości e-mail: Cyberprzestępcy codziennie wysyłają miliony wyłudzających informacje e-maili zawierających złośliwe oprogramowanie. Chociaż takie wiadomości zwykle trafiają do folderu ze spamem, to od czasu do czasu również do Twojej skrzynki odbiorczej. To prawda, że lista oszustw e-mailowych jest nieskończona; większość z nich zawiera złośliwe linki, załączniki lub prośby o przesłanie pieniędzy.

Wiadomości tekstowych: Popularne są również wiadomości zawierające podejrzane linki przesyłane za pośrednictwem wiadomości SMS lub komunikatorów. Takie wiadomości mogą być szczególnie skuteczne, jeśli zostały wysłane przez osoby, które znasz. W tym przypadku najprawdopodobniej był to rodzaj złośliwego oprogramowania wykorzystywanego do przejmowania kont e-mail Twoich znajomych i współpracowników.

Stron internetowych: Jeśli klikniesz w złośliwy link, możesz trafić do witryny zainfekowanej złośliwym oprogramowaniem. Istnieje kilka sposobów na zainfekowanie nim komputera. Typowe metody to klikanie w reklamy ze złośliwym oprogramowaniem lub wcale nie klikanie (drive-by download).

Systemów operacyjnych: Cyberprzestępcy mogą również wykorzystywać luki w systemach operacyjnych. Robią to tak szybko, jak to możliwe, aby uniknąć poprawek oprogramowania, które mają na celu naprawienie istniejących luk. Dlatego konieczna jest aktualizacja systemu operacyjnego i programów, gdy tylko będzie to możliwe.

Programów komputerowych: Nic dziwnego, że programy często zawierają złośliwe oprogramowanie. W niektórych przypadkach sam program może być złośliwym oprogramowaniem (trojanem) lub może przesyłać złośliwe oprogramowanie do Twojego systemu. Krótko mówiąc, utalentowany haker może wykorzystać każdą lukę, jaką może mieć program.

Aplikacji: Aplikacje mobilne często zawierają złośliwe oprogramowanie lub same w sobie są złośliwym oprogramowaniem. Te złośliwe aplikacje mogą podszywać się pod te legalne, a nawet imitować popularne, takie jak Facebook czy Twitter. Wiele aplikacji zawiera również oprogramowanie reklamowe, które szybko prowadzi do wyskakiwania denerwujących okienek lub niedobrowolnej instalacji złośliwego oprogramowania.

Pendrivów: Chociaż technika wykorzystywania pamięci USB do rozprzestrzeniania złośliwego oprogramowania nie jest już tak popularna, jak kiedyś, nadal należy być tego świadomym. Zawsze staraj się, aby nigdy nie podłączać nieznanego dysku flash do swojego komputera; jeśli jednak to zrobisz, upewnij się, że masz na nim zainstalowany silny program antywirusowy, taki jak Bitdefender lub McAfee.

Oto intuicyjny sposób wyjaśnienia, w jaki sposób złośliwe oprogramowanie z wiadomości wyłudzającej informacje może zainfekować Twój komputer:

Źródło: ITProPortal

Złośliwe aplikacje udają legalne, a nawet imitują popularne, takie jak Facebook czy Twitter.

Rodzaje złośliwego oprogramowania

Oto lista najczęstszych form złośliwego oprogramowania.

Pamiętaj, że każda nazwa to termin zbiorczy składający się z wielu form złośliwego oprogramowania.

Oprogramowanie szpiegowskie

Oprogramowanie szpiegowskie to forma złośliwego oprogramowania, które potajemnie pobiera się na Twój komputer, aby Cię szpiegować. Rejestruje naciśnięcia klawiszy, kliknięcia, nazwy użytkowników i hasła, szczegóły karty kredytowej i nie tylko. Zazwyczaj nie wiesz, że Twój system jest zainfekowany oprogramowaniem szpiegującym, dopóki nie zauważysz podejrzanej aktywności na swoich kontach online.

Oprogramowanie szpiegowskie potajemnie rejestruje naciśnięcia klawiszy, kliknięcia, nazwy użytkowników i hasła, numery kart kredytowych i nie tylko.

Trojan

Trojany podszywają się pod prawdziwe programy i inne pliki. Po ich zainstalowaniu wywołają pełnowymiarowy atak na Twój system, tworząc i otwierając tylne wejście dla innych form złośliwego oprogramowania. Dlatego trojany są odpowiedzialne za wszelkiego rodzaju zniszczenia, w tym kradzież danych, usuwanie i szyfrowanie plików, monitorowanie korzystania z Internetu i nie tylko.

Adware

Adware to niechciane oprogramowanie, które zazwyczaj przejmuje kontrolę nad Twoją przeglądarką internetową. Bombarduje system wyskakującymi reklamami, manipuluje Twoją stroną główną i domyślną wyszukiwarką oraz może nawet monitorować aktywność komputera. Osoby atakujące oprogramowaniem typu adware nielegalnie zarabiają, wyświetlając reklamy, które często zawierają złośliwe oprogramowanie, takie jak keyloggery lub oprogramowanie ransomware.

Ransomware

Ransomware to złośliwe oprogramowanie, które szyfruje Twoje pliki lub blokuje dostęp do urządzenia. Po wykonaniu tej czynności zostaniesz poproszony o okup w formie kryptowaluty – utrudnia to wyśledzenie. Oprogramowanie ransomware jest powszechne, ponieważ można je łatwo kupić na platformach przestępczych.

Wirusy

Wirus to najbardziej tradycyjna odmiana złośliwego oprogramowania. Podobnie jak jego biologiczny odpowiednik, wirus dołącza się do innego programu i uwalnia niebezpieczny ładunek, który psuje pliki i może uczynić system całkowicie bezużytecznym. Jak sama nazwa wskazuje, wirus rozprzestrzenia się na inny program lub komputer za pośrednictwem sieci tylko wtedy, gdy użytkownik otworzy zawierające go oprogramowanie.

Robaki

Podobnie jak wirusy, robaki to złośliwe fragmenty kodu, które mogą uszkadzać systemy i rozprzestrzeniać się na inne urządzenia za pośrednictwem sieci. Aby się rozprzestrzeniać, zwykle wykorzystują lukę w zainfekowanej maszynie lub są dołączone do pozornie nieszkodliwego programu. W przeciwieństwie do wirusa, robaki nie wymagają działań użytkownika.

Rootkit

Rootkit składa się z grupy złośliwego oprogramowania, które po zainfekowaniu urządzenia umożliwia atakującemu zdalny dostęp do niego. Rootkit może się ukryć wyjątkowo dobrze w Twoim systemie i pozwala innym złośliwym oprogramowaniom chować się na widoku, ukrywając je jako niezbędne pliki.

Keylogger

Keyloggery to programy, które rejestrują uderzenia klawiatury. To oprogramowanie jest szczególnie niebezpieczne, jeśli zwykle logujesz się na swoje konta bankowe lub inne poufne materiały na komputerze lub telefonie komórkowym. Niektóre firmy używają tych narzędzi nawet do szpiegowania swoich pracowników.

Poszukiwacz kryptowalut

Znany również jako cryptojacker, cyberprzestępcy używają tej formy złośliwego oprogramowania do wydobywania kryptowaluty za pomocą mocy obliczeniowej komputera. Jeśli zainfekuje Twój system, zauważysz wzrost wykorzystania procesora i karty graficznej (staną się cieplejsze i głośniejsze).

Bezplikowe złośliwe oprogramowanie

Złośliwe oprogramowanie bezplikowe wykorzystuje pliki i usługi systemu operacyjnego do kontrolowania urządzeń i sieci za pomocą exploitów lub skryptów. Ponieważ nie pozostawia po sobie konkretnego śladu, bezplikowe złośliwe oprogramowanie może być trudne do kontrolowania i usuwania. Aktualny pakiet chroniący przed złośliwym oprogramowaniem może pomóc w powstrzymaniu bezplikowego złośliwego oprogramowania.

Typy plików złośliwego oprogramowania

Jeżeli zastanawiasz się, jakie rodzaje plików mogą zainfekować Twój komputer, firma Check Point Research oferuje szczegółowe informacje w swoim rocznym raporcie o cyberbezpieczeństwie. Online najczęściej zainfekowanym typem pliku, który można pobrać, jest .exe, a powszechnym typem pliku przesyłanego przez e-mail jest .doc. Uważaj więc na tego rodzaju pliki i używaj solidnego programu antywirusowego do wykrywania złośliwego oprogramowania, zanim zdąży ono zainfekować komputer.

Źródło: Raport Cyber Security 2021 firmy Check Point Research

Statystyki dotyczące złośliwego oprogramowania

Aby pomóc Ci zrozumieć, jak szkodliwe jest złośliwe oprogramowanie, przygotowaliśmy listę statystyk dotyczących złośliwego oprogramowania z różnych źródeł w Internecie. Oto, co musisz wiedzieć.

Renomowany AV-TEST Institute odkrywa codziennie ponad 350 000 nowych form złośliwego oprogramowania i potencjalnie niechcianych aplikacji (PUA). Znane również jako ataki zero-day , te nowe zagrożenia mogą zniszczyć komputery, na których brakuje dobrego rozwiązania chroniącego przed złośliwym oprogramowaniem.

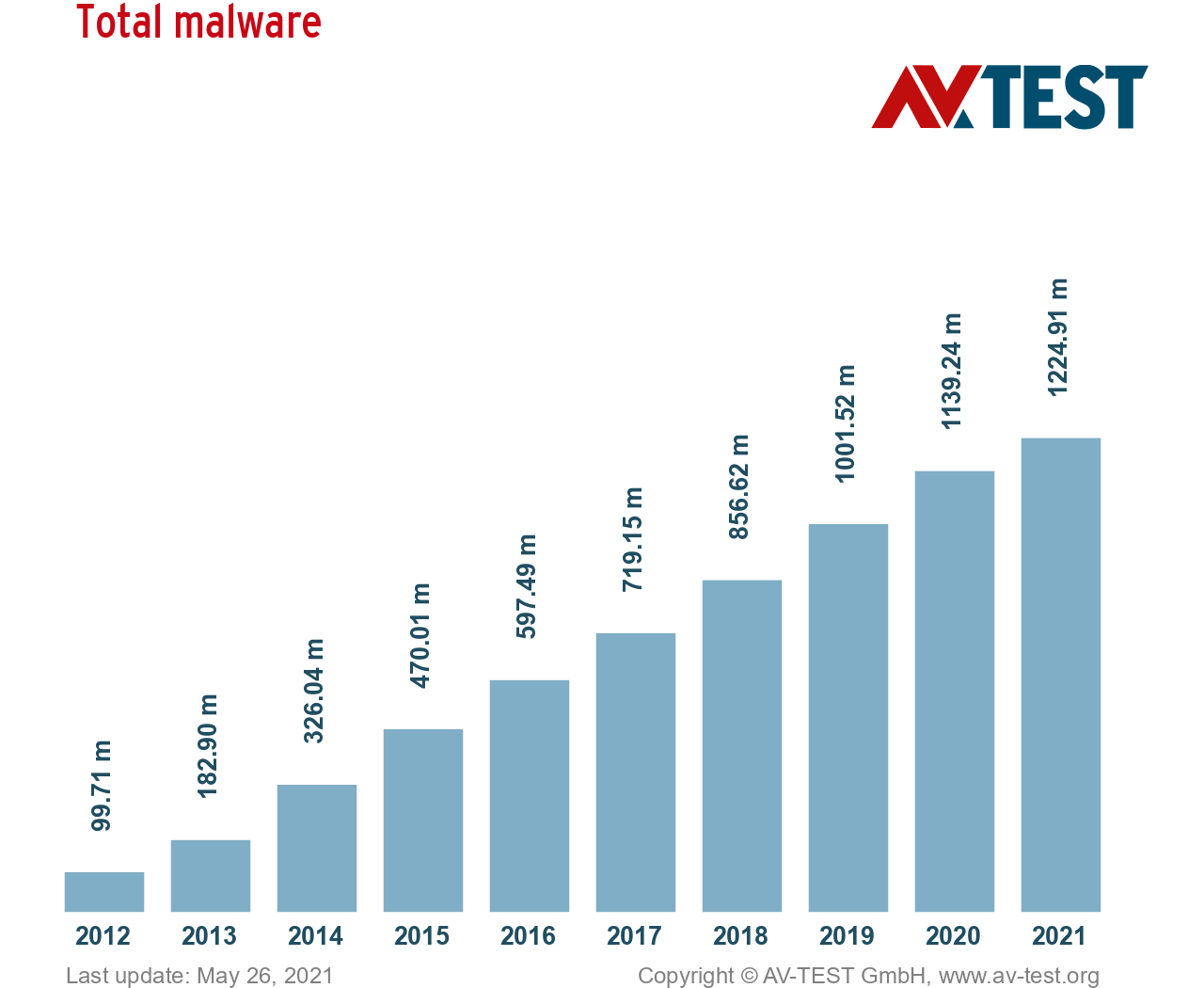

Ponadto AV-TEST wykrył ponad 1,1 miliarda form złośliwego oprogramowania w 2020 roku. Liczba ta rośnie od lat, jak widać na poniższym wykresie.

Źródło: TEST AV

To nie wszystko. Każdego dnia Bezpieczne przeglądanie Google znajduje tysiące nowych niebezpiecznych witryn. To pokazuje, że sieć jest pełna ukrytych zagrożeń, w tym witryn wyłudzających informacje. Z poniższego raportu wynika, że chociaż liczba witryn zawierających złośliwe oprogramowanie spadła w ostatnich latach, liczba tych wyłudzających informacje dramatycznie wzrosła.

Oto kolejny interesujący fakt: według Statista liczba nowych form złośliwego oprogramowania na całym świecie wzrosła o ponad 100 milionów w latach 2019-2020.

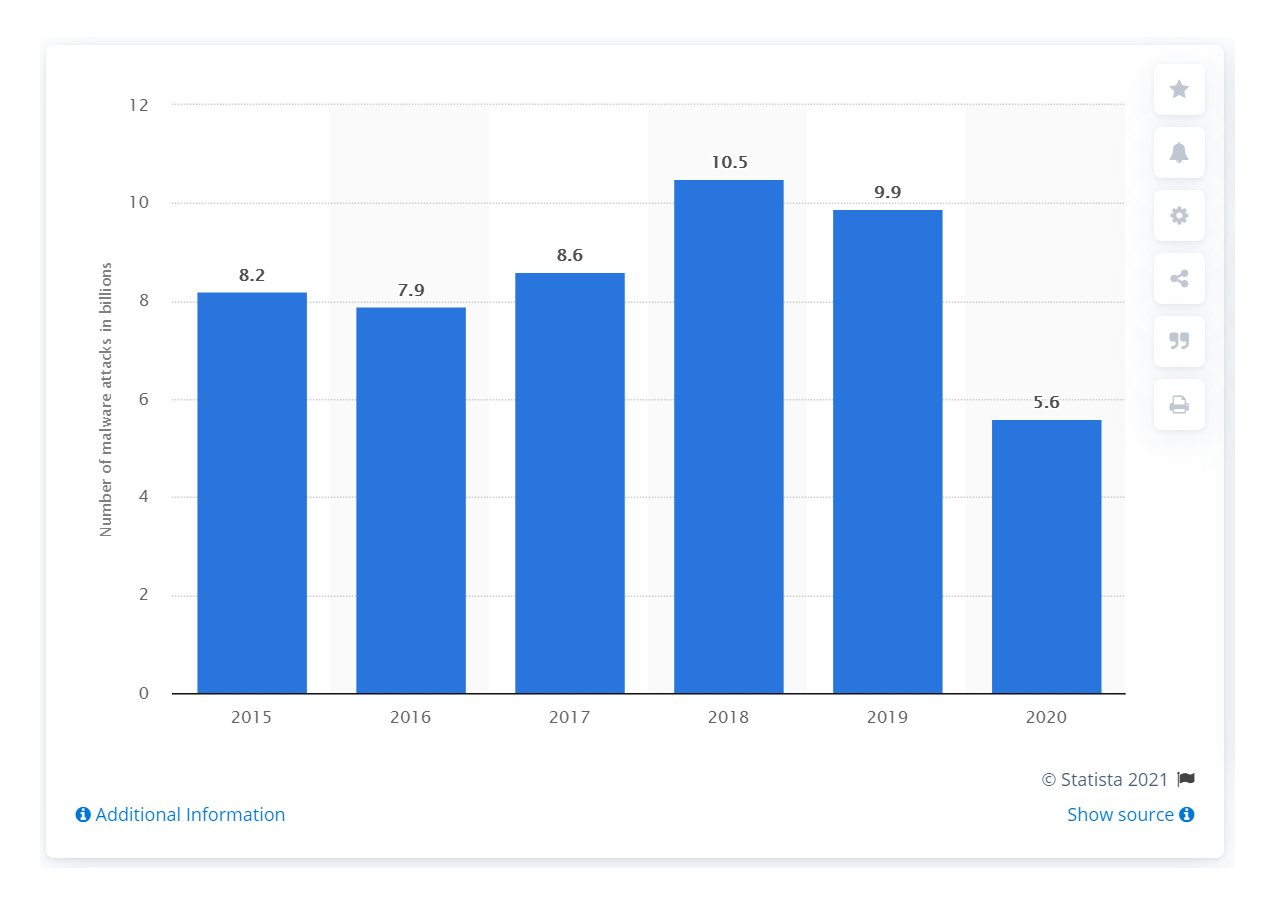

Chociaż liczba wykryć złośliwego oprogramowania rosła z roku na rok, w 2020 r. spadła w porównaniu z poprzednim. Mimo to liczba ta liczona jest w miliardach.

Źródło: Statista

Złośliwe oprogramowanie na Androida

Android od dawna jest celem złośliwego oprogramowania. Podobnie jak złośliwe oprogramowanie komputerowe, to, które atakuje Androida, może wyrządzić wszelkiego rodzaju szkody. Dzieje się tak, ponieważ złośliwe oprogramowanie atakujące Androida jest różnorodne i obejmuje trojany, oprogramowanie reklamowe, oprogramowanie szpiegujące, ransomware i inne .

Urządzenie z Androidem może zostać zarażone złośliwym oprogramowaniem na kilka sposobów, w tym przez pobieranie fałszywych aplikacji z nieoficjalnych sklepów z aplikacjami, a nawet z oficjalnego sklepu Google Play. Klikanie podejrzanych linków lub wyskakujących okienek to również pewny sposób na zainfekowanie urządzenia z Androidem złośliwym oprogramowaniem.

Oto niepokojący fakt: liczba nowych mobilnych złośliwych programów (w większości opartych na systemie Android), które firma McAfee wykryła w 2020 r., drastycznie wzrosła. To pokazuje, że pandemia Covid-19 była produktywna dla hakerów urządzeń mobilnych.

Źródło: Raport o zagrożeniach McAfee Labs

Złośliwe oprogramowanie na iPhone'a

Chociaż złośliwe oprogramowanie na iPhone'a jest bardzo rzadkie w porównaniu do tego na Androida, iPhone'y nie są na nie odporne. Użytkownicy tych smartfonów mogą nadal otrzymywać trojany, oprogramowanie szpiegujące, reklamowe i inne jego niechciany formy, jeśli nie zachowają czujności.

Użytkownicy iPhone'a nadal mogą otrzymywać trojany, oprogramowanie szpiegujące, reklamowe i inne jego niechciane formy.

Cyberprzestępcy zazwyczaj wysyłają fałszywe wiadomości i e-maile podczas wakacji lub w czasie kryzysu. VIP-y są również częstym celem prób wyłudzenia informacji z iPhone'a, a wielu prezesów firm zostało w ten sposób skutecznie oszukanych.

Uwaga: jailbreak iPhone'a lub pobieranie aplikacji z nieoficjalnych źródeł zwiększa prawdopodobieństwo, że zostanie on zainfekowany złośliwym oprogramowaniem.

Złośliwe oprogramowanie na Maca

Chociaż większość wykrytych złośliwych programów ma miejsce w systemie Windows, coraz więcej komputerów Mac staje się celem ze względu na wzrost ich popularności. Z tego powodu nawet użytkownicy komputerów Mac powinni rozważyć dedykowany program do usuwania złośliwego oprogramowania na komputery Mac, taki jak Norton lub McAfee.

Złośliwe oprogramowanie atakuje komputery Mac poprzez wyłudzanie informacji lub odwiedzanie przez użytkownika podejrzanych witryn. Według Malwarebytes oprogramowanie reklamowe i potencjalnie niechciane aplikacje (PUA) są najczęstszymi formami złośliwego oprogramowania, które wpływają na komputery Mac. Te formy nie zawsze są złośliwe, ale mogą otworzyć drzwi dla bardziej szkodliwych rodzajów złośliwego oprogramowania.

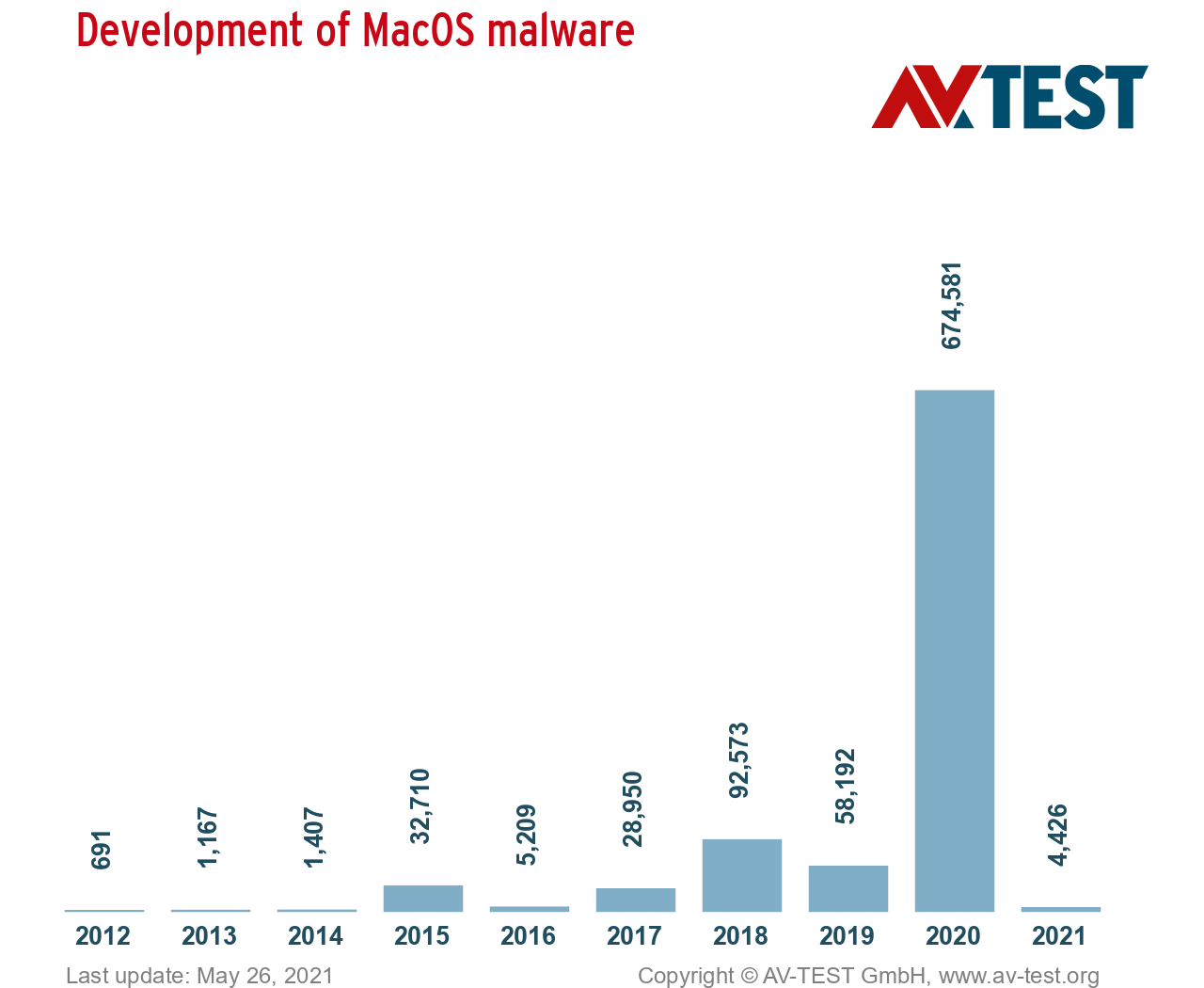

Ponadto, według AV-Test, ilość złośliwego oprogramowania na MacOS drastycznie wzrosło w 2020 r., ale znacznie spadło od maja 2021 r.

Źródło: TEST AV

Jak chronić swoje urządzenia przed złośliwym oprogramowaniem

Jeśli zachowasz czujność i wykonasz poniższe czynności, możesz uchronić swoje urządzenie przed większością odmian złośliwego oprogramowania:

Odwiedzaj tylko te witryny, o których wiesz, że są bezpieczne. Uważaj na wszelkie linki w e-mailach, SMS-ach, witrynach, aplikacjach, programach lub przeglądarce. Zwróć uwagę na nazwę domeny linku — witryny z nietypową pisownią mogą być ryzykowne. Użyj solidnego programu antywirusowego, aby odfiltrować dobre linki od złych w sieci.

Nigdy nie klikaj w wyskakujące okienka. Jeśli zostały wyłączone w przeglądarce, dobrze dla Ciebie! Jeśli jednak wyskakujące okienka nadal się pojawiają, nie klikaj w nie. Twoje urządzenie może się zarazić oprogramowaniem reklamowym. Aby rozwiązać ten problem, użyj programu chroniącego przed złośliwym oprogramowaniem.

Nie otwieraj niechcianych załączników do wiadomości e-mail. Istnieje wiele prób wyłudzenia informacji w Internecie — Twój dostawca poczty e-mail udaremnia większość z nich. Jeśli zauważysz podejrzaną wiadomość e-mail, nie klikaj żadnych linków ani nie pobieraj żadnych znajdujących się w niej plików. Pamiętaj, że wiele wiadomości wyłudzających informacje próbuje imitować znane marki .

Nie wchodź na podejrzane strony internetowe. Aby zapobiec inwazji złośliwego oprogramowania na Twoje urządzenie, unikaj odwiedzania niewiarygodnych witryn, takich jak sieci wymiany plików peer-to-peer, nielegalnych witryn do przesyłania filmów, a nawet witryn dla dorosłych.

Dbaj o aktualność oprogramowania. Regularnie aktualizuj wszelkie zainstalowane na urządzeniu programy, aplikacje i system operacyjny. Cyberprzestępcy często wykorzystują luki w zabezpieczeniach, wypełniając je złośliwym oprogramowaniem; aktualizacja oprogramowania to naprawi!

Na urządzenia mobilne pobieraj aplikacje tylko z oficjalnych sklepów. Niezależnie od tego, czy używasz Androida, czy iPhone'a, unikaj pobierania aplikacji z podejrzanych źródeł, ponieważ często zawierają one złośliwe oprogramowanie. Nawet jeśli pobierasz aplikacje z oficjalnych platform handlowych, pamiętaj, aby uważnie przeczytać wszelkie opinie klientów. Pamiętaj — niektóre aplikacje są fałszywe, zaprojektowane specjalnie do przesyłania oprogramowania szpiegującego na telefon ofiary.

Firmy powinny tworzyć polityki bezpieczeństwa mobilnego w swojej organizacji. Biorąc pod uwagę liczne urządzenia i systemy operacyjne, z których pracownicy korzystają w pracy, konieczne jest stworzenie silnej bariery przed zagrożeniami internetowymi.

Skorzystaj z niezawodnego rozwiązania antywirusowego. Łatwiej jest powstrzymać zagrożenie, niż zaradzić szkodom, które powstały. Program antywirusowy może zatrzymać złośliwe oprogramowanie, zanim zdąży uszkodzić system lub wykraść dane osobiste. Narzędzie do ochrony przed złośliwym oprogramowaniem powinno zawierać rozbudowany zestaw funkcji. Musi na przykład umożliwiać kwarantannę wykrytych zagrożeń i chronić Twoją prywatność w Internecie, aktualizować bazę wirusów, skanować urządzenie w czasie rzeczywistym i nie tylko.

Zwróć uwagę na nazwę domeny linku – strony z nietypową pisownią mogą być ryzykowne.

Jak usunąć złośliwe oprogramowanie?

Jeśli nie masz odpowiedniego programu do usuwania złośliwego oprogramowania, kup go już teraz! Te narzędzia oferują lepsze możliwości skanowania i usuwania niż domyślne narzędzia antywirusowe znajdujące się w systemie Windows (Defender) lub macOS (XProtect). Mogą również wykrywać i eliminować większość zagrożeń, co zmniejsza ryzyko utraty plików lub konieczności wymazania dysku i ponownej instalacji systemu operacyjnego.

Najczęściej zadawane pytania

Czy złośliwe oprogramowanie to wirus?

Złośliwe oprogramowanie to termin odnoszący się do wielu zagrożeń, a nie tylko wirusów. Wirus to rodzaj złośliwego oprogramowania, które wymaga od użytkownika jego otwarcia, aby mogło się rozprzestrzeniać. Po uwolnieniu ładunku (usuwaniu lub zmienianiu danych) rozprzestrzenia się na inne programy i komputery za pośrednictwem sieci.

Pobierz renomowany program antywirusowy, taki jak Norton, aby chronić przed wirusami i innym złośliwym oprogramowaniem.

Jak działa złośliwe oprogramowanie?

Wpływ złośliwego oprogramowania na urządzenie zależy od rodzaju złośliwego oprogramowania. Na przykład robaki dostają się do systemu za pośrednictwem pobranego pliku lub połączenia sieciowego. W rezultacie może on zmienić sposób, w jaki działa komputer lub sieć. Trojan wygląda jak prawdziwy program lub plik, ale może tworzyć tylne drzwi dla innych form złośliwego oprogramowania, kraść dane, a nawet pomagać w przeprowadzeniu ataku DDoS.

Bez względu na rodzaj złośliwego oprogramowania silne rozwiązanie chroniące przed złośliwym oprogramowaniem ochroni Twoje poufne dane.

Jakie są przykłady złośliwego oprogramowania?

Malware, co oznacza złośliwe oprogramowanie, występuje w wielu różnych formach. Warianty złośliwego oprogramowania obejmują wirusy, robaki, trojany, rootkity, oprogramowanie ransomware, exploity i nie tylko. Każde z tych cyfrowych zagrożeń ma unikalne umiejętności, od wymazania plików po przechwycenie aparatu. Unikaj tych szkodliwych fragmentów kodu, instalując skuteczny program antywirusowy (Norton jest jednym z nich).

Jak pozbyć się złośliwego oprogramowania?

Możesz pozbyć się złośliwego oprogramowania, instalując pakiet oprogramowania do cyberbezpieczeństwa. Każde z tych zaawansowanych narzędzi zawiera skaner złośliwego oprogramowania i może nawet wykrywać i poddawać kwarantannie podejrzane pliki według własnego uznania. Ponadto te pakiety cyberbezpieczeństwa chronią Twoje urządzenie, gdy natkniesz się na niebezpieczne strony internetowe, pliki lub e-maile.

Kto tworzy złośliwe oprogramowanie?

Ludzie tworzą złośliwe oprogramowanie z różnych powodów — głównie w celach niezgodnych z prawem, takich jak kradzież poufnych danych w celu zdobycia pieniędzy, szpiegowanie kogoś, atakowanie grupy politycznej, sabotaż i haktywizm. Twórcy złośliwego oprogramowania albo sami go używają, albo je sprzedają w darkwebie. Posiadanie zaufanego oprogramowania antywirusowego może znacznie zwiększyć ochronę urządzenia przed złośliwym oprogramowaniem.

Octav Fedor (Edytor cyberbezpieczeństwa)

Octav bada cyberbezpieczeństwo i jest autorem w AntivirusGuide. Kiedy nie publikuje swoich szczerych opinii na temat oprogramowania zabezpieczającego w sieci, lubi uczyć się programowania, oglądać filmy dokumentalne o astronomii i brać udział w konkursach wiedzy ogólnej.