Zagrożenia programami szpiegującymi były w ostatnich latach szczególnie dotkliwe. Dlatego istotne jest pozyskanie jak największej wiedzy na temat programów szpiegujących i powiązanych zagrożeń, aby zapewnić bezpieczeństwo swoim komputerom, smartfonom i innym urządzeniom. W tym artykule znajdziesz wszystko, co musisz wiedzieć o programach typu spyware. Dowiesz się, co to jest program szpiegujący, czy Twoje urządzenia narażone są na jego atak, a także jak się go pozbyć i nie tylko.

Co to jest program szpiegujący?

Program szpiegujący (spyware) to termin opisujący różne typy złośliwego oprogramowania, śledzącego działania na komputerze ofiary lub wykradającego jego poufne dane.

Może atakować zarówno urządzenia konsumentów, jak i firm, o ile ich komputery stacjonarne lub urządzenia mobilne mają połączenie z Internetem. Pozyskiwane dane często zawierają informacje o kartach kredytowych, kontach bankowych lub nazwach użytkownika i hasłach itp.

Program szpiegujący wysyła te dane osobowe – bez zgody właściciela – hakerom lub organizacjom przestępczym, które wykorzystują je nielegalnie dla własnych korzyści. Korzyści te są często finansowe, ale inne zastosowania, takie jak szpiegowanie, są również powszechną praktyką.

Korporacje mogą również instalować oprogramowanie szpiegujące na komputerach swoich pracowników, aby monitorować ich aktywność w Internecie. Jednak nie jest to formalnie działalność nielegalna. Spyware to oprogramowania śledzące wykorzystywane do kradzieży danych osobistych użytkowników.

Należy myśleć o programach szpiegujących jak o wrogich szpiegach, gromadzących ważne informacje – programy te mogą być trudne do wykrycia. Użytkownik musi być wyczulony na oznaki zainfekowania urządzenia złośliwym oprogramowaniem, aby wiedzieć, że padł ofiarą ataku. Dobra wiadomość jest taka, że po rozpoznaniu charakterystycznych oznak infekcji i zainstalowaniu niezawodnego programu antywirusowego można pozbyć się większości typów oprogramowania szpiegującego ze swego urządzenia.

Program szpiegujący to oprogramowania śledzące wykorzystywane do kradzieży danych osobistych użytkowników.

Statystyka

Zebraliśmy trochę statystyk, pozwalających zorientować się, jak szkodliwe są programy szpiegujące. Naszym celem nie jest zastraszenie użytkowników komputerów, ale poinformowanie ich o zagrożeniach wynikających z posiadania słabych zabezpieczeń w urządzeniach lub komputerach.

Według firmy McAfee i Centrum Studiów Strategicznych i Międzynarodowych (CSIS) w latach 2018–2020 straty wynikające z cyberprzestępczości na całym świecie wyniosły ponad 1 bilion dolarów – to ponad 1% światowego PKB!

Ponadto, zgodnie z raportem Data Breach Investigations z 2021 r. przygotowanym przez firmę Verizon, średnia strata wynikająca z incydentu naruszenia zabezpieczeń danych wyniosła 21 659 USD. Ataki polegające na wyłudzaniu informacji (phishing), w których wykorzystywane są często załączniki e-mail zawierające programy szpiegujące, stanowią ponad 80% zgłoszonych incydentów naruszenia bezpieczeństwa informatycznego.

Firma Avast zbadała również wpływ programów szpiegujących na osoby indywidualne – a dokładniej na osoby korzystające z urządzeń mobilnych. Na podstawie raportu firmy Avast z 2020 r. liczba instalacji złośliwego oprogramowania (malware) na urządzeniach z systemem Android wzrosła o 38% w ciągu ostatniego roku.

Ponadto, oprogramowanie z reklamami (adware), które może zainstalować program szpiegujący na urządzeniu użytkownika, stanowi 72% łącznej liczby wystąpień złośliwego oprogramowania na urządzeniach mobilnych z systemem Android. Adware to oprogramowanie, które przechwytuje urządzenie użytkownika, aby spamować go niechcianymi reklamami. Wiele z tych reklam może być bardzo szkodliwych. Pozostałe 28% obejmowało konie trojańskie atakujące bankowość elektroniczną, fałszywe aplikacje, programy blokujące dostęp do danych (lockery) i oprogramowanie pobierające dane (downloader). Omówimy je szczegółowo poniżej.

W ciągu ostatniego roku liczba instalacji złośliwego oprogramowania na system Android wzrosła o 38%.

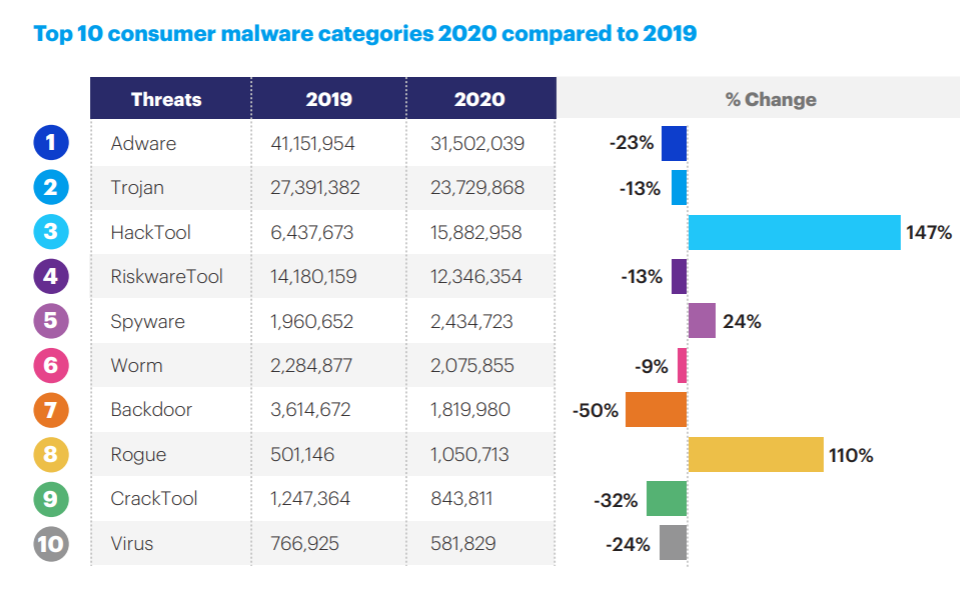

Ponadto według raportu State of Malware 2021 firmy Malwarebytes w latach 2019–2020 liczba ataków za pomocą programów szpiegujących na konsumentów wzrosła o 24%.

Źródło: raport State of Malware 2021 firmy Malwarebytes

Kto jest celem ataków programu szpiegującego?

Każda osoba, która korzysta z komputera lub urządzenia mobilnego podłączonego do Internetu, może stać się ofiarą programów szpiegujących. System operacyjny Windows jest najczęściej atakowanym systemem operacyjnym, głównie ze względu na jego popularność, jak i luki w zabezpieczeniach.

Co nie oznacza, że użytkownicy komputerów Mac są całkowicie wolni od zagrożeń. Według raportu State of Malware 2021 firmy Malwarebytes, w 2019 roku liczba instalacji złośliwego oprogramowania atakującego komputery z systemem Mac była większa niż w przypadku systemu Windows, to jednak w roku 2020 liczba wykryć spadła o 38%, natomiast wzrosła o 31% liczba wykrytych infekcji komputerów Mac dla firm.

Urządzenia z systemem Android i iOS są również częstym celem ataków programów szpiegujących, chociaż ataki na tę pierwszą grupę są bardziej ukierunkowane. W przypadku systemu Android, ukryte reklamy – formę agresywnego oprogramowania z reklamami – wykryto 704 418 razy, co stanowi wzrost o prawie 149% w porównaniu do lat 2019–2020.

Ponadto, ponieważ większość hakerów szuka informacji finansowych, najbardziej narażone na ataki są osoby korzystające z bankowości elektronicznej. Pod tym względem zagrożone są zarówno osoby fizyczne, jak i firmy. Te ostatnie muszą zwracać szczególną uwagę na zabezpieczenia urządzeń swoich pracowników, aby uniknąć narażenia na szpiegostwo i znaczne straty.

Źródło: raport State of Malware 2021 firmy Malwarebytes

Źródło: raport State of Malware 2021 firmy Malwarebytes

Jakie szkody może wyrządzić program szpiegujący?

Po zainfekowaniu urządzenia za pomocą jednej z metod opisanych powyżej program szpiegujący w sposób dyskretny próbuje uzyskać dostęp do komputera użytkownika. Od tego momentu program będzie szukać informacji bez wiedzy użytkownika. Istnieje wiele sposobów gromadzenia danych przez zainfekowane oprogramowanie.

Przykładowo, jeśli program szpiegujący jest wirusem służącym do rejestrowania aktywności klawiszy (keyloggerem) , to będzie próbował rejestrować naciśnięcia klawiszy podczas korzystania z klawiatury przy logowaniu na konto bankowe. Te informacje zostaną następnie odesłane do hakera. Inne programy szpiegujące mogą przechwytywać zrzuty ekranu lub przejmować kontrolę nad mikrofonem i kamerą.

Program szpiegujący może zbierać prawie każdy rodzaj danych, w tym:

Nazwy użytkownika i hasła

Kody PIN

Informacje o karcie kredytowej

Naciśnięcia klawiszy klawiatury

Numery telefonów

Nazwiska z listy kontaktów

W przypadku zlekceważenia znaków ostrzegawczych komputer będzie narażony na trwałe uszkodzenie z powodu częstych awarii systemu lub przegrzania obciążonych podzespołów.

Jak sprawdzić, czy masz na swoim urządzeniu program szpiegujący

Chociaż program szpiegujący działa dyskretnie w tle, to można go wykryć, zauważając następujące oznaki:

Redukcja wydajności systemu – oprogramowanie szpiegujące może zwiększyć użycie dysku, natężenie ruchu w sieci i obciążenie procesora.

Urządzenie niespodziewanie ulega awarii, kończy się miejsce na dysku twardym lub gwałtownie się nagrzewa bez istotnej przyczyny.

W przeglądarce pojawiły się nowe paski narzędzi i różne domyślne wyszukiwarki.

Program antywirusowy został wyłączony bez przyczyny – niektóre programy szpiegujące potrafią nawet usunąć konkurencyjne złośliwe oprogramowanie!

Niektóre ustawienia legalnych programów zainstalowanych na komputerze zostają zmienione.

Otrzymujesz wyskakujące okienka zarówno w trybie online, jak i offline.

Podczas korzystania z aplikacji, pojawiają się komunikaty o błędach, choć wcześniej nigdy nie odnotowano podobnych problemów.

Należy zwrócić szczególną uwagę na te sygnały; jeśli znajdziesz program szpiegujący na swoim urządzeniu, natychmiast je przeskanuj programem antywirusowym. W celu przeprowadzenia pełnej diagnostyki należy użyć renomowanego programu antywirusowego.

Chroń swój system przed programem szpiegującym: pobierz już teraz program antywirusowy!

Rodzaje programów szpiegujących

Ponieważ program szpiegujący to termin ogólny określający różne formy złośliwego oprogramowania stworzonego w celu kradzieży danych, występuje on pod wieloma różnymi aliasami wymienionymi poniżej.

Koń trojański

Wirus trojan / koń trojański to rodzaj złośliwego oprogramowania, podszywającego się pod legalne oprogramowanie (stąd odwołanie do mitu o koniu trojańskim ze starożytnej Grecji) w celu wprowadzenia w błąd użytkowników i skłonienia ich do instalacji. Standardową metodą wykorzystywaną przez cyberprzestępców do dostarczania koni trojańskich ofiarom jest socjotechnika – na przykład za pośrednictwem wiadomości e-mail wyłudzających informacje (phishing).

Wirus trojan może być ukryty w formie aktualizacji oprogramowania, aplikacji mobilnej, dokumentu programu Word lub innego rodzaju pliku. Konie trojańskie są wykorzystywane przez hakerów do instalowania innych form złośliwego oprogramowania, takich jak oprogramowanie wymuszające okup (ransomware), wirusy, rejestratory klawiszy (keyloggery) czy inne formy oprogramowania szpiegującego. Koń trojański – lub instalowany przez niego program szpiegujący – może zostać użyty do kradzieży poufnych danych, w tym nazw użytkowników i haseł, informacji o kartach kredytowych i innych danych.

Przykładem konia trojańskiego będącego programem szpiegującym jest trojan bankowości elektronicznej. Ten rodzaj trojana służy do kradzieży poświadczeń z instytucji finansowych. Jego podstępnym sposobem działania jest modyfikowanie treści transakcji lub wstawianie dodatkowych transakcji w całkowicie niedostrzegalny sposób. Jednym z najbardziej rozpowszechnionych zagrożeń cyfrowych w 2019 r. był trojan bankowości elektronicznej Emotet, który wyrządził firmom na całym świecie szkody rzędu milionów dolarów.

Źródło: IBM X-Force Threat Intelligence Index 2021

Programy wykradające hasła

Podobnie jak trojany bankowości elektronicznej, programy wykradające hasła mają na celu zbieranie poświadczeń użytkownika do celów przestępczych. Jednak zamiast przechwytywać wprowadzone dane, programy wykradające hasła starają się pozyskać nazwy użytkowników i hasła przechowywane w przeglądarkach, a także pliki cookie i inne pliki przechowywane na lokalnych dyskach twardych. Celem tego typu oprogramowania szpiegującego są konta serwisów gamingowych, konta bankowe i inne konta przechowujące poufne informacje.

Programy wykradające hasła to popularna broń w arsenale cyberprzestępców. Według firmy Kaspersky w 2019 roku liczba ofiar programów wykradających hasła wzrosła o 60%. W pierwszej połowie 2018 roku ofiar tego typu programów było mniej niż 600 000, a w tym samym okresie w roku 2019 było ich już ponad 940 000.

Oprogramowanie z reklamami (adware)

Adware to rodzaj złośliwego oprogramowania, wyświetlającego natrętne reklamy na komputerze lub urządzeniu mobilnym użytkownika. Ten program może występować w przeglądarce, lub w formie powiadomienia na pulpicie czy wyskakującego okienka. Program dyskretnie instaluje się na urządzeniu użytkownika, zwykle w pakiecie z legalnym oprogramowaniem, a także może monitorować aktywność użytkownika związaną z przeglądaniem Internetu, a także spowalniać pracę komputera.

Niektóre typy oprogramowania adware niekoniecznie są szkodliwe, na przykład te śledzące wyszukiwania i zbierające dane o użytkownikach. Te informacje są następnie wykorzystywane do dostarczania spersonalizowanych reklam. Inną formą występowania oprogramowania adware są złośliwe banery reklamowe (malvertising), które przenoszą złośliwe oprogramowanie na komputer użytkownika – nawet jeśli ich nie kliknie!

Program adware może przekierować użytkownika na złośliwe strony internetowe po kliknięciu zainfekowanej reklamy. Po zainfekowaniu urządzenia można zauważyć, że domyślna strona główna jest inna i że wyniki wyszukiwania w sieci przekierowują do innych witryn.

Czy wiesz, że... Według firmy IBM w roku 2020 połowę ataków na branżę edukacyjną przeprowadzono za pomocą oprogramowania adware i spamu.

Keyloggery

Monitory systemu, znane również jako keyloggery, należą do najstarszych form złośliwego oprogramowania, które są nadal powszechnie stosowane. Jest to forma oprogramowania szpiegującego, które monitoruje aktywność komputera, w tym naciśnięcia klawiszy; program może również wykonywać zrzuty ekranu użytkownika, śledzić aktywność podczas przeglądania Internetu, wiadomości e-mail i nie tylko.

Tego typu programy są często legalnie wykorzystywane przez firmy do monitorowania swoich pracowników. Władze państwowe, agencje wywiadowcze i organy ścigania również wykorzystują keyloggery do celów związanych z inwigilacją.

Oczywiście hakerzy wykorzystują keyloggery również do kradzieży informacji należących do ofiar ataków, a następnie używają tych danych dla swoich korzyści. Cyberprzestępcy dostarczają keyloggery do urządzeń za pomocą pakietów złośliwego oprogramowania, które często pochodzą z podejrzanych witryn internetowych, fałszywych wiadomości e-mail i linków.

...keyloggery należą do najstarszych form programów szpiegujących, które są nadal powszechnie stosowane.

Śledzące pliki cookie

Pliki cookie to niewielkie pliki tekstowe, które witryny internetowe generują na lokalnym dysku w urządzeniach użytkowników w celu gromadzenia informacji o sieciowej aktywności, takich jak logowanie, przeglądanie, pobieranie lub wyszukiwanie w sieci Internet. Pliki te mogą przyspieszyć przeglądanie stron internetowych i usprawnić personalizację reklam internetowych, dzięki czemu będą one lepiej dostosowane do potrzeb użytkownika.

W sytuacji, gdy hakerzy mogą przejmować kontrolę nad śledzącymi plikami cookie, pliki te można uznać za formę programów szpiegujących. Realnym jest scenariusz, w którym doświadczeni hakerzy w łatwy sposób potrafią odtworzyć sesje logowania użytkownika, a następnie kradną jego poufne informacje.

Z tego powodu niektóre programy antywirusowe traktują śledzące pliki cookie jako oprogramowanie szpiegujące, a wielu użytkowników preferuje regularne ich usuwanie, aby zapobiec potencjalnym próbom włamania.

Programy typu rootkit

Programy typu rootkit to jedne z najniebezpieczniejszych rodzajów złośliwego oprogramowania. Mogą sterować komputerem stacjonarnym użytkownika lub urządzeniem mobilnym na poziomie sprzętowym, co bardzo utrudnia ich wykrycie. Potrafią wyłączyć oprogramowanie zabezpieczające, a nawet mogą być użyte do zalogowania się do komputera z uprawnieniami administratora.

Cyberprzestępcy mogą korzystać z rootkitów na wiele różnych sposobów, ponieważ często stanowią one zestaw kilku narzędzi. Tego typu programy mogą być używane do kradzieży informacji bankowości elektronicznej, rejestrowania naciśnięć klawiszy i instalowania innych form złośliwego oprogramowania na urządzeniach użytkowników, ponieważ posiadają funkcje pozwalające na wyłączenia programowych rozwiązań zabezpieczających.

Programy szpiegujące w komputerach Mac

Komputery Mac zazwyczaj nie są narażone na działanie szkodliwego oprogramowania dzięki solidnym funkcjom ochrony cyfrowej. Jednak według firmy Malwarebytes w ostatnich latach nastąpił znaczny wzrost liczby złośliwych programów przeznaczonych na komputery Mac. Choć ta wartość zmniejszyła się w roku 2020, to jednak liczba ataków jest nadal wysoka. Dzieje się tak prawdopodobnie dlatego, że komputery Mac odnotowały wzrost udziału w rynku globalnym, przez co stały się bardziej atrakcyjnym celem dla cyberprzestępców.

Ponadto zintegrowany system zabezpieczenia macOS nie jest tak dobry w wykrywaniu „miękkich” form złośliwego oprogramowania, takich jak programy typu adware i PUP („potencjalnie niechciane programy”), podobnie jest w przypadku wykrywania złośliwego oprogramowania takiego jak robaki czy wirusy.

W 2019 roku najczęściej wykrywanym programem typu adware na komputerach Mac była aplikacja – NewTab. Jest to program typu adware/spyware stworzony do przekierowywania wyszukiwań w przeglądarkach internetowych w celu generowania nielegalnych przychodów z programów partnerskich na rzecz twórców programu adware. W jaki sposób udaje się ominąć zabezpieczenia silnego systemu ochrony komputerów Mac? Oczywiście w podchwytliwy sposób – za pomocą aplikacji instalowanych wraz z rozszerzeniem przeglądarki Safari.

...w ostatnich latach nastąpił znaczny wzrost liczby przypadków złośliwego oprogramowania przeznaczonego na komputery Mac.

Programy szpiegujące na urządzeniach mobilnych

Programy szpiegujące przeznaczone na urządzenia mobilne mogą monitorować i kraść wszelkiego rodzaju dane z telefonu użytkowników: SMS-y, rejestry połączeń, wiadomości e-mail, zdjęcia, historię przeglądania, lokalizację i wiele więcej. Cyberprzestępcy mogą nawet przejąć kontrolę nad telefonem użytkownika za pomocą poleceń wysyłanych za pośrednictwem wiadomości SMS lub serwerów zdalnych. Celem ataków programów szpiegujących przeznaczonych na urządzenia mobilne mogą być zarówno konsumenci, jak i firmy.

Program szpiegujący może zainfekować urządzenia mobilne na kilka sposobów:

Wykorzystując luki w systemie operacyjnym – atakujący mogą wykorzystać luki w systemie operacyjnym telefonu (z systemem Android i iOS). Dlatego twórcy programów często publikują aktualizacje; to także powód, dla którego zawsze należy aktualizować swój system operacyjny.

Sieć Wi-Fi niezabezpieczona hasłem – użytkownik naraża się na ataki oprogramowania szpiegującego za każdym razem, gdy łączy się z bezpłatną siecią Wi-Fi, na przykład podczas pobytu na lotnisku lub w kawiarni. Aby zmniejszyć prawdopodobieństwo potencjalnego ataku, unikaj bezpłatnych lub niezabezpieczonych połączeń Wi-Fi.

Złośliwe aplikacje – są to aplikacje instalowane przez użytkowników za pomocą linków zawartych w wiadomościach tekstowych lub niewiadomego pochodzenia. Aby uniknąć złośliwych aplikacji, podczas pobierania zawsze korzystaj ze sklepu Google Play lub App Store firmy Apple.

Zarówno konsumenci, jak i firmy mogą być celem ataków programów szpiegujących przeznaczonych na urządzenia mobilne.

Programy szpiegujące na telefony iPhone

Oprogramowanie szpiegujące na urządzenia z systemem Android jest częstszym zjawiskiem, nie oznacza to jednak, że system iOS jest wolny od zagrożeń. Zwykle liczba zagrożeń dotycząca telefonów iPhone jest znikoma, ale niektóre programy szpiegujące na urządzenia przenośne dotyczą również urządzeń firmy Apple. Na przykład zaawansowana aplikacja inwigilacyjna, która początkowo była aplikacją szpiegującą przeznaczoną do systemu Android, była w stanie obejść zabezpieczenia systemowe sklepu App Store, dzięki czemu była instalowana na telefonach niczego niepodejrzewających użytkowników.

Aplikacja podszywała się pod aplikację techniczną dostawcy i była w stanie wykraść dane, w tym kontakty, nagrania dźwiękowe, zdjęcia i klipy, niczego niepodejrzewającym ofiarom ataku. Tę aplikację można było nawet uruchomić w celu podsłuchiwania rozmówców za pomocą poleceń zdalnych.

Wskazówki dotyczące zapobiegania programom szpiegującym

Dzięki odpowiedniej wiedzy i odrobinie czujności będziesz w stanie trzymać zagrożenia związane z programami szpiegującymi z dala od swoich urządzeń elektronicznych. Oto, co należy zrobić:

Nie używaj przeglądarki Internet Explorer. Ta tradycyjna przeglądarka zawsze była częstym celem cyberataków. Firma Microsoft zastąpiła ją przeglądarką Edge – bezpieczniejszą i bardziej niezawodną.

Miej zawsze aktywną zaporę sieciową. Zapora sieciowa to element zabezpieczeń do monitorowania i zarządzania ruchem sieciowym przychodzącym i wychodzącym. Blokuje wszelkie niechciane źródła komunikacji, próbujące połączyć się z urządzeniem użytkownika.

Jeśli nie używasz urządzeń typu kamera i mikrofon, wyłącz je. Programy szpiegujące mogą kontrolować sprzęt do nagrywania dźwięku i obrazu bez zgody użytkownika.

Zachowaj szczególną uwagę. Otwieraj tylko wiadomości e-mail wysyłane przez osoby/podmioty znajome. Unikaj klikania wyskakujących reklam i nie pobieraj plików z podejrzanych źródeł.

Używaj aplikacji do blokowania reklam. Z przykrością dla pracowników działu marketingu, to jednak banery reklamowe widoczne dla użytkowników w prawie każdej witrynie mogą potencjalnie zawierać złośliwe oprogramowanie. Pobierz rozszerzenie do przeglądarki blokujące reklamy, aby zwiększyć bezpieczeństwo i przyspieszyć przeglądanie stron internetowych.

Korzystaj z renomowanego programu antywirusowego. Oprócz zwracania uwagi na to, co klikasz i z jakich programów korzystasz, bardzo ważne jest korzystanie z renomowanego programu antywirusowego, takiego jak Norton czy McAfee. Poza ochroną przed programami szpiegującymi oprogramowanie antywirusowe zapewnia zabezpieczenie przed zagrożeniami w czasie rzeczywistym i potrafi wykrywać miliony potencjalnych wariantów złośliwego oprogramowania.

Wskazówki dotyczące usuwania programów szpiegujących

Aby usunąć program szpiegujący ze swojego urządzenia, wykonaj następujące czynności.

Najpierw ustal, jaki rodzaj programu szpiegującego posiadasz. Jeśli nie masz pewności, przeprowadź pełne skanowanie urządzenia za pomocą programu antywirusowego, takiego jak Bitdefender lub Kaspersky.

Jeśli masz zainstalowane oprogramowanie z reklamami typu adware, usunięcie go może być trudne. W takim przypadku może być konieczne sprawdzenie i przywrócenie domyślnych ustawień, takich jak strona startowa przeglądarki, rodzaj wyszukiwarki i rozszerzenia.

Śledzące pliki cookie – w celu usunięcia plików cookie możesz użyć aplikacji do czyszczenia niechcianych plików lub też wbudowanych narzędzi przeglądarki.

Konie trojańskie i inne programy szpiegujące – do usunięcia tego typu oprogramowania szpiegującego użyj swojego programu antywirusowego.

Kroki, które należy wykonać po usunięciu programu szpiegującego

Gdy upewnisz się, że program szpiegujący został całkowicie usunięty z komputera, wykonaj następujące czynności, aby chronić swój komputer i dane przed przyszłymi atakami programów szpiegujących:

Zmień hasła do wszystkich posiadanych kont. Dotyczy to haseł do poczty e-mail i bankowości elektronicznej.

Używaj losowo generowanych haseł o długości 8–10 znaków.

Włącz uwierzytelnianie dwuskładnikowe dla wszystkich poufnych kont.

Sprawdź transakcje na swoich kontach bankowych i powiadom bank o wszelkich podejrzanych aktywnościach.

Zawsze aktualizuj oprogramowanie antywirusowe, programy robocze, aplikacje i system operacyjny. Pamiętaj, aby w stosownych przypadkach włączyć także automatyczne aktualizacje.

Najczęściej zadawane pytania dotyczące programów szpiegujących

Jakie są przykłady programów szpiegujących?

Programy szpiegujące mogą mieć różne formy i rozmiary. Przykłady programów szpiegujących to konie trojańskie bankowości elektronicznej, programy wykradające hasła, programy z reklamami typu adware, keyloggery, śledzące pliki cookie i programy typu rootkit. Kup renomowane oprogramowanie antywirusowe np. Bitdefender, aby chronić swoje urządzenia przed wspomnianymi zagrożeniami.

Jak sprawdzić, czy nie mam zainstalowanego programu szpiegującego?

Możesz sprawdzić obecność programu szpiegującego w swoim systemie, skanując urządzenie za pomocą niezawodnego programu antyszpiegowskiego (aplikacja Bitdefender jest jednym z takich rozwiązań). Oprócz funkcji wykrywania programy te mogą również pomóc w usunięciu oprogramowania szpiegującego. Zaleca się również sprawdzenie, czy domyślna wyszukiwarka i strona główna przeglądarki pozostały niezmienione.

Jak można zapobiec instalacji programu szpiegującego?

Cyberprzestępcy mają wiele sposobów, aby nakłonić użytkowników komputerów do zainstalowania oprogramowania szpiegującego. W związku z tym zawsze należy zachować czujność. Nie klikaj podejrzanych linków, nie odwiedzaj złośliwych i podejrzanych witryn internetowych, wystrzegaj się klikania wyskakujących okienek. Regularnie aktualizuj oprogramowanie antywirusowe i system operacyjny. Aby uzyskać najlepsze rezultaty, pobierz już teraz zaufane oprogramowanie antyszpiegowskie takie jak Bitdefender!

Dlaczego program szpiegujący jest niebezpieczny?

Program szpiegujący służy do gromadzenia danych osobowych, takich jak nazwy użytkownika i hasła, dane powiązane z kontami bankowymi, mediami społecznościowymi, wiadomościami e-mail itp. Wielkie korporacje są również potencjalnie narażone na straty rzędu milionów dolarów, jeśli jeden z pracowników padnie ofiarą ataku mającego na celu wyłudzenie danych (phishing), czego efektem będzie pobranie programu szpiegującego na jego urządzenie. Wysoce wydajny program antywirusowy może zapewnić bezpieczeństwo Twoich zasobów cyfrowych.

Czy program szpiegujący to wirus?

Ściśle rzecz biorąc, program szpiegujący nie jest wirusem. Wirus to inny rodzaj złośliwego oprogramowania, które wymaga hosta (np. komputera), aby spowodować szkody. Rozprzestrzenia się z jednego urządzenia na drugie, zmieniając sposób działania każdego zainfekowanego urządzenia. Natomiast spyware, program szpiegujący jest dyskretnie zainstalowany na urządzeniu i rejestruje ważne dane, takie jak poświadczenia do konta bankowego, aby następnie wysłać je do zainteresowanego cyberprzestępcy.

Bez względu na rodzaj zagrożenia dla każdego użytkownika komputera lub telefonu komórkowego w pełni funkcjonalne oprogramowanie antywirusowe stanowić będzie skuteczną ochronę przed programami szpiegującymi, wirusami i innym złośliwym oprogramowaniem.

Octav Fedor (Edytor cyberbezpieczeństwa)

Octav bada cyberbezpieczeństwo i jest autorem w AntivirusGuide. Kiedy nie publikuje swoich szczerych opinii na temat oprogramowania zabezpieczającego w sieci, lubi uczyć się programowania, oglądać filmy dokumentalne o astronomii i brać udział w konkursach wiedzy ogólnej.